在 Ubuntu Linux 上安裝 Deb 檔案的 3 種方法 | Linux 中國 - 知乎

這篇初學者文章解釋瞭如何在 Ubuntu 中安裝 deb 軟體包。它稍後也向你展示如何移除這些 deb 軟體包。

- 來源:http://linux.cn/article-12956-1.html

- 作者:Abhishek Prakash

- 譯者:鄭

(本文字數:3274,閱讀時長大約:5 分鐘)

這是 Ubuntu 初學者系列的另一篇文章。如果你對 Ubuntu 很陌生,你可能會想知道 如何安裝應用程式。

最簡單的方法是使用 Ubuntu 軟體中心。在軟體中心中搜索應用程式的名稱並安裝它。如果你能在軟體中心中找到所有的應用程式,那麼生活就太愜意了。但是,不幸的是,這是不可能的發生的。

一些軟體包可以通過 DEB 軟體包的形式獲得。它們是以 .deb 副檔名為結尾的存檔檔案。你可以把 .deb 檔案看作為 Windows 中的 .exe 檔案。在 Windows 中,你雙擊 .exe 檔案,它將開始安裝過程。DEB 軟體包也是非常類似的。

你可以從軟體提供商網站的下載區域找到這些 DEB 軟體包。例如,如果你想 在 Ubuntu 上安裝 Google Chrome ,你可以從它的網站下載 Chrome 的 DEB 軟體包。

現在問題產生了,你將如何安裝 deb 檔案呢?在 Ubuntu 中有多種安裝 DEB 軟體包的方法。在這篇教程中,我將向你依次地展示它們。

在 Ubuntu 和基於 Debian 的 Linux 發行版中安裝 .deb 檔案

你可以選擇一個 GUI 工具或一個命令列工具來安裝一個 deb 軟體包。你擁有選擇權。

讓我們繼續看看如何安裝 deb 檔案。

方法 1: 使用預設的軟體中心

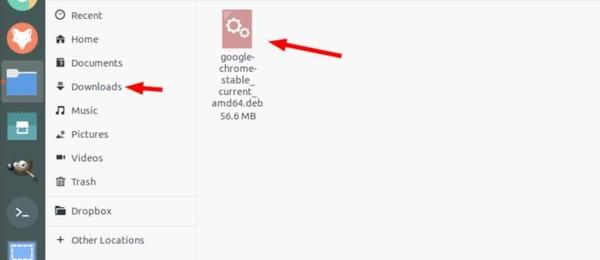

在 Ubuntu 中,最簡單的方法是使用預設的軟體中心。在這裡你不必要做任何特別的事。只需要轉到你所下載的 .deb 檔案的資料夾下(它應該是 Downloads 資料夾),並在這個檔案上雙擊。

在已下載的 .deb 檔案上雙擊以開始安裝。

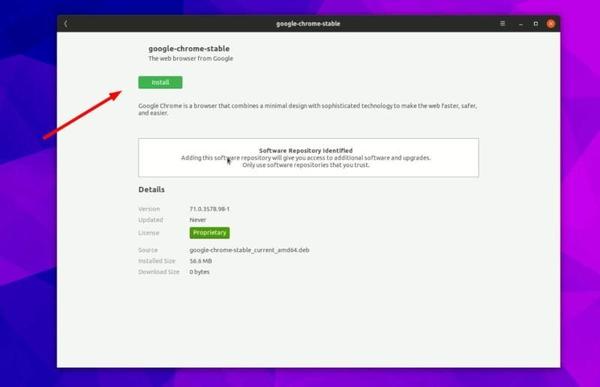

它將開啟軟體中心,並且你將看到安裝軟體時的選項。你所需要做的全部工作就是:點選安裝按鈕並輸入你的登入密碼。

.deb 檔案的安裝將通過軟體中心來執行。

看,它甚至比在 Windows 中安裝一個 .exe 檔案更簡單,不是嗎?

方法 2: 使用 Gdebi 應用程式來安裝 deb 軟體包及其依賴項

再提一次,如果事情總是進展順利,生活可能會更簡單一些。但是生活並不是我們熟知的那樣。

現在,你已經知道 .deb 檔案可以簡單地通過軟體中心來安裝,接下來,讓我告訴你一些軟體包可能會遇到的依賴項的錯誤。

發生錯誤的原因是,一個程式可能依賴於另外一個軟體包(庫)。當開發者為你準備 DEB 軟體包時,他/她可能會假設你的系統中已經有了所依賴的軟體包(庫)。

但是如果情況並不是這樣的,你的系統沒有這些所需要的軟體包(庫),你將遇到臭名昭著的“依賴項錯誤”。

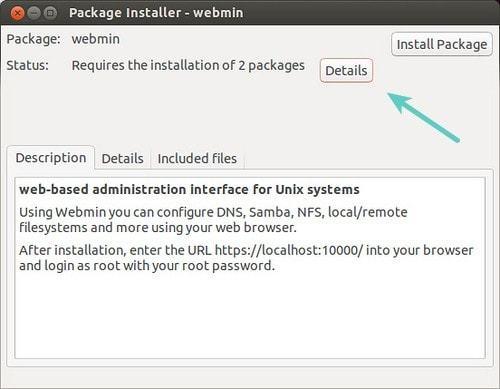

軟體中心不能處理這樣的錯誤,因此你不得不使用另外一個名稱為 gdebi 的工具。

gdebi 是一個輕量級的 GUI 應用程式,它只有安裝 deb 軟體包的一個用途。

它將識別依賴項,並嘗試在安裝 .deb 檔案的同時安裝這些依賴項。

就我個人而言,我更喜歡使用 gdebi 而不是使用軟體包中心來安裝 deb 檔案。它是一個輕量級應用程式,因此安裝過程看起來更快一點。更多的資訊,你可以閱讀使用 gDebi ,並使其成為安裝 DEB 軟體包的預設設定。

你可以從軟體中心或使用下面的命令來安裝 gdebi :

sudo apt install gdebi方法 3: 在命令列中使用 dpkg 安裝 .deb 檔案

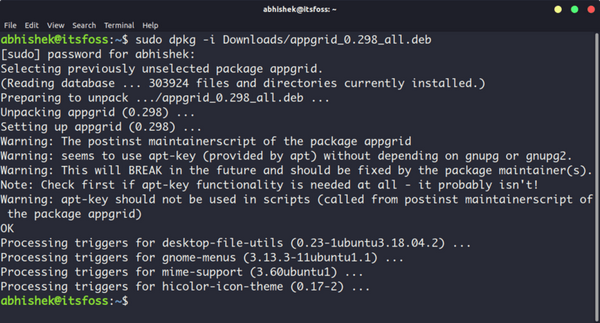

如果你想在命令列中安裝 deb 軟體包,你可以使用 apt 命令或者 dpkg 命令。實際上,apt 命令在底層上使用 dpkg 命令,但是 apt 卻更流行和易於使用。

如果你想對 deb 檔案使用 apt 命令,像這樣使用它:

sudo apt install path_to_deb_file如果你想對將要安裝的 deb 軟體包使用 dpkg 命令,在這裡是如何完成它:

sudo dpkg -i path_to_deb_file在這兩個命令中,你應該使用你已下載的 deb 檔案的路徑和名稱來替換 path_to_deb_file 。

如果你在安裝 deb 軟體包的過程中得到一個依賴項的錯誤,你可以使用下面的命令來修復依賴項的問題:

sudo apt install -f如何移除 deb 軟體包

移除一個 deb 軟體包也不是一件什麼大事。並且,你不需要用於安裝程式的原始的 deb 檔案。

方法 1: 使用 apt 命令移除 deb 軟體包

你所需要的全部東西就是你所已安裝程式的名稱,接下來你可以使用 apt 或 dpkg 來移除這個程式。

sudo apt remove program_name現在,問題來了,在移除命令中,你如何找到你所需要使用的準確的程式名稱?為此,apt 命令也有一個解決方案。

你可以使用 apt 命令找到所有已安裝檔案的列表,但是手動完成這一過程將會是一件令人頭疼的事。因此,你可以使用 grep 命令來搜尋你的軟體包。

例如,在先前的部分中,我已安裝 AppGrid 應用程式,但是如果我想知道準確的程式名稱,我可以像這樣使用一些東西:

sudo apt list --installed | grep grid這將給予我全部的名稱中含有 “grid” 的軟體包,從這裡,我可以得到準確的程式名稱。

apt list --installed | grep grid

WARNING: apt does not have a stable CLI interface. Use with caution in scripts.

appgrid/now 0.298 all [installed,local]正如你所看到的,一個名稱為 “appgrid” 的軟體包已經安裝。現在,你可以在 apt remove 命令中使用這個程式名稱。

方法2: 使用 dpkg 命令移除 deb 軟體包

你可以使用 dpkg 來找到已安裝程式的名稱:

dpkg -l | grep grid該輸出將給予所有的名稱中有 “grid” 的軟體包。

dpkg -l | grep grid

ii appgrid 0.298 all Discover and install apps for Ubuntu在上面的命令輸出中的 ii 意味著軟體包已經被正確地安裝。

現在,你有了程式名稱,你可以使用 dpkg 命令來移除它:

dpkg -r program_name提示:更新 deb 軟體包

一些 deb 軟體包 (像 Chrome)通過系統更新來提供其更新,但是對於大多數的其它的程式,你將不得不先移除已存在的程式,並在接下來安裝更新的版本。

我希望這篇初學者指南能夠幫助你在 Ubuntu 上安裝 deb 軟體包。我添加了移除部分,以便你可以更好地控制你所安裝的程式。

via: http://itsfoss.com/install-deb-files-ubuntu

作者:Abhishek Prakash 選題:lujun9972 譯者:robsean 校對:wxy

- 訊號處理第一式——離散訊號序列的基本運算及MATLAB實現

- 3 個電子郵件錯誤以及如何避免它們 | Linux 中國 - 知乎

- 華三交換機融合AC升級總結

- 湖南科技大學自動健康打卡 --- auto.js

- 什麼是OpenStack? OpenStack核心元件之執行流程

- 不會面向物件,肯定學不好!簡易的Python面向物件攻略來啦 - 知乎

- 第二期Go開源說實錄:GORM 剖析與最佳實踐

- 如何解決Renault Can Clip程式碼不正確的問題?

- java之concurrent包中的Atomic類

- 一文教你輕鬆搞定ANR異常捕獲與分析方法

- 感測器的未來: 10年後我們將會生活在一個極端透明的世界

- Linux環境下MySQL主從同步環境部署

- ML拍照購物功能整合教程分享

- 猝死警告!熬夜2個月喜提26k位元組安卓崗offer面經分享,非禿勿入!

- SQL查詢(連線查詢)

- 程式設計的又一次的開始

- 領導要統一前端腳手架,我把React/Vue/Node/小程式都加了

- 在 Ubuntu Linux 上安裝 Deb 檔案的 3 種方法 | Linux 中國 - 知乎

- MIT6.824 MapReduce 2018 Part V: Inverted index generation

- 阻塞/非阻塞IO,同步/非同步IO